Einsatzplan für meinen Router

In diesem Papier beschreibe ich meine Router Konfiguration und damit wie man mit einem Asus WL-500gp (Premium) folgende Dienste anbietet:

- Echte DMZ, gesichert durch eine Firewall (abgetrenntes Subnetz ohne Zugriffsmöglichkeit auf das übrige LAN)

- Print Server (einen USB Drucker im Netz für alle Rechner nutzbar)

- Samba Server (USB Festplatte im Netz bereitsgestellt)

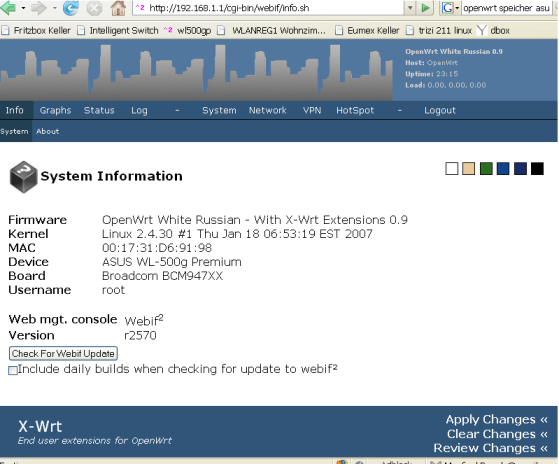

Dazu wird eine alternative Firmware aufgespielt (OpenWRT http://www.openwrt.org), danach geht es ans konfigurieren.

Installation von OpenWRT

Download von www.x-wrt.org ein „Default“ Image für den Asus 500gp

In meinem Fall ein „White Russian V 0.9“

Firmware Datei: „openwrt-brcm-2.4-squashfs.trx“

Empfehlung: Rücksetzen des Routers auf Werkseinstellung, ip ist dann 192.168.1.1, siehe Handbuch

Installation der Firmware (bitte hierfür aktuelle Tutorials ansehen, damit kann man seinen Router auch zu einer teuren Buchstütze umfunktionieren !)

Router vom Strom trennen

Schwarzen „RESET“ Knopf gedrückt halten und dabei Router Strom geben

Firmware auf Route laden mit (Beispiel unter Windows:)

tftp -i 192.168.1.1 PUT openwrt-brcm-2.4-squashfs.trx

Antwort:

Übertragung erfolgreich: 1998848 Bytes in 4 Sekunden, 499712 Bytes/s

Warten – mehrere Minuten !!

Warten

wenn jetzt telnet nicht funktioniert aus/einschalten.

Passwort vergeben

telnet

192.168.1.1

passwd (neues Passwort)

Zugang ab jetzt per ssh (z.B. Mit dem Tool putty)

-

login as: root

root@wl500g's password:

BusyBox v1.4.0 (2007-02-11 15:27:29 EST) Built-in shell (ash)Enter 'help' for a list of built-in commands.

_______ ________ __| |.-----.-----.-----.| | | |.----.| |_

| - || _ | -__| || | | || _|| _|

|_______|| __|_____|__|__||________||__| |____|

|__| W I R E L E S S F R E E D O M

WHITE RUSSIAN (0.9) -------------------------------

* 2 oz Vodka Mix the Vodka and Kahlua together

* 1 oz Kahlua over ice, then float the cream or

* 1/2oz cream milk on the top.

---------------------------------------------------

root@OpenWrt:~$

Zugang auch über Web Admin Oberfläche

Ganzen Speicher verwenden (32 MB, nur falls das Kommando „free“ ca. 16 MB RAM anzeigt:

nvram set sdram_init=0x0009 nvram set sdram_ncdl=0

nvram commit

reboot

Einsatz für DMZ (Bereitstellung VLAN und Firewall)

Ziel ist es einen Webserver zu Hause aufzustellen und vom Internet aus zugänglich zu machen, dabei aber die anderen Rechner im Hausnetz nicht zu gefährden. Dies wird mit der Einrichtung einer sogenannten DMZ erreicht, ein abgetrenntes Teilnetz ohne Zugriff auf übrigen Rechner.

Im vorliegenden Fall untypisch ist die Platzierung der DMZ „im“ LAN. Das ist nicht ganz optimal, ermöglicht mir aber meine Fritzbox weiter als Hauptrouter zu verwenden (inklusive Voip) sowie den Asus WL-500gp als NAS und Printserver im internen Netz.

Während im LAN IP Adressen vom Subnetz 192.168.69.* Verwendung finden , werde ich die DMZ im 192.168.2.* Bereich einrichten

internet -> dslrouter ------------------> lan (vlan1) ------> router ----> (vlan2) ---------> dmz rechner

(dsl) (fritzbox 7170) (asus)

[192.168.69.250] [192.168.69.248 und 192.168.2.1] [192.168.2.2]

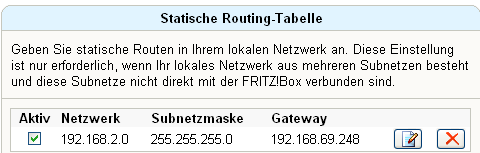

Einstellungen DSL Router (Fritzbox 7170)

Dsl Router, WAN Port ist mit DSL Zugang verbunden

Dhcp Server

interne ip 192.168.69.250.

Statische Route ergänzt:

Damit finden alle Rechner im Lan (und auch die Router etc) die DMZ und darin enthaltenene Rechner.

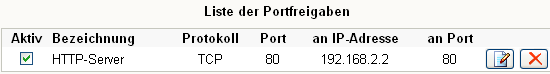

Portfreigabe

Damit wird der Webserver (nutzt Port 80) in der DMZ aus dem Internet erreichbar

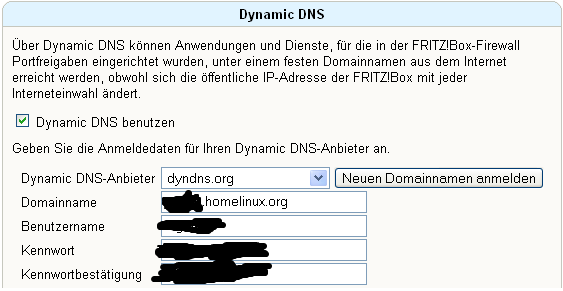

Dynds

Damit kann man den Webserver über einen Namen statt nur über IP ansprechen.

[Für diesen Service ist eine (kostenlose) Anmeldung erforderlich, hier nicht beschrieben]

So wird man den Webserver im Browser unter http://.......homelinux.org erreichen können.

Einstellungen (DMZ Router) ASUS WL500gp

ip 192.168.69.248

Gateway: 192.168.69.250 (Fritzbox)

vlan1: LAN Zugang (und darüber ins Internet)

vlan2: DMZ (eingeschränkter Bereich)

vlan0: nicht genutzt (wäre WAN Zugang)

VLAN einrichten:

Den Switch im Router in zwei Vlans unterteilen (vlan1 mit Ports 1-3 sind im LAN, vlan2 mit Port 4 wird die DMZ, Port 5 ist der interne Port zum Router)

vlan0hwname=et0

vlan0ports=1 2 3 5*

vlan1hwname=et0

vlan1ports=0 5

vlan2hwname=et0

vlan2ports=4 5

neues Subnetz für die DMZ konfigurieren

dmz_netmask=255.255.255.0

dmz_ipaddr=192.168.2.1

dmz_ifname=vlan2

dmz_ifnames=vlan2

Die einzelnen Einstellungen können mit dem Kommando „nvram set <parameter>=<wert> gesetzt werden ( Beispiel: nvram set dmz_ifname=vlan2).

Überprüfen lassen sich die aktuellen Werte mit

nvram show

Danach das geänderte Interface (hier z.B. das DMZ Interface) aktualisieren/aktivieren mit

ifup dmz

Nur wenn alles funktioniert die Einstellungen mit „nvram commit“ permanent behalten (ansonsten notfalls den Router vom Strom nehmen um zu den alten Einstellungen zurückzukehren:

nvram commit

Damit das „ifup dmz“ auch einen Reboot des Routers überdauert muss man die Datei /etc/init.d/S40network entsprechend anpassen.

mit Firewall den Verkehr regeln

Mit der Firewall im Router ist der Netzwerkverkehr zwischen LAN und DMZ einzuschränken bzw. zu erlauben., die DMZ sollte nicht ins LAN hineingreifen dürfen, und nur beschränkt ins Internet. Einige Erklärungen zur Syntax (vereinfacht und unvollständig):

|

Syntax |

Bedeutung |

|---|---|

|

-A FORWARD |

Ergänzende Regel für allgemeinen Netzwerkverkehr |

|

-I INPUT 1 |

Regel an erster Stelle betreffend den Zugriff auf Router selbst |

|

-i vlan2 |

für Datenverkehr der aus vlan2 kommt |

|

-o br0 |

Für Datenverkehr der in das LAN will |

|

-p icmp |

Regel gilt nur für Protokoll icmp (ping) |

|

-j ACCEPT |

Regel erlaubt den Datenverkehr |

|

! |

Verneinung (nicht .....) |

|

„br0“ |

Bridge für vlan1 und WLAN zusammen |

LAN Zugriff auf DMZ generell ermöglichen

iptables -A FORWARD -i br0 -o vlan2 -j ACCEPT

PING aus DMZ ins Internet ermöglichen (aber nicht ins LAN 192.168.69.*)

iptables -A FORWARD -i vlan2 -o br0 -d ! 192.168.69.0/255.255.255.0 -p

icmp -j ACCEPT

Namensauflösung (DNS) für DMZ erlauben (über Fritzbox mit ip 192.168.69.250)

iptables -A FORWARD -i vlan2 -o br0 -p tcp -d 192.168.69.250 --dport 53 -j ACCEPT

iptables -A FORWARD -i vlan2 -o br0 -p udp -d 192.168.69.250 --dport 53 -j

ACCEPT

HTTP(s) Zugriff aus DMZ ins Internet erlauben (optional, für Updates und Recherche)

iptables -A FORWARD -i vlan2 -o br0 -p tcp -d ! 192.168.69.0/255.255.255.0 --dport 80 -j ACCEPT

iptables -A FORWARD -i vlan2 -o br0 -p tcp -d ! 192.168.69.0/255.255.255.0 --dport 443 -j ACCEPT

DMZ darf nicht auf den Asus Router (hat zwei IP Adressen !) kommen

iptables -I INPUT 1 -i vlan2 -d 192.168.69.248 -j REJECT

iptables -I INPUT 1 -i vlan2 -d 192.168.2.1 -j REJECT

Auch hier gilt: Damit diese Regeln einen Reboot überdauern sind alle Kommandos in der Datei /etc/firewall.user zu verewigen.

Einstellungen Rechner in DMZ

ip 192.168.2.2

Gateway: 192.168.2.1 (DMZ IP Adresse Asus für VLAN2)

System ist in meinem Fall ein Linux im Flavour Kubuntu 6.10 mit Apache 2 und ssh server aktiv

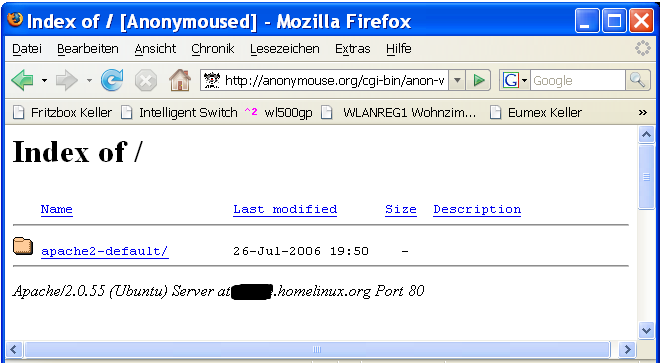

Ausprobieren

Um das alles „von Internet“ auszuprobieren, ist ein Proxy notwendig, da sonst die Routen nicht stimmen.

Das ist z.B. möglich mit: http://anonymous.org

Dort die Adresse des Webservers (siehe dynds Kapitel) eingeben.

Bingo !

Browser ==> Dsl Router ==> Anonymous.org ====> Dsl Router =====> DMZ Router ======> DMZ Rechner

(Gateway) (Proxy) (Port Forwarding) (Routing) (Web Server)

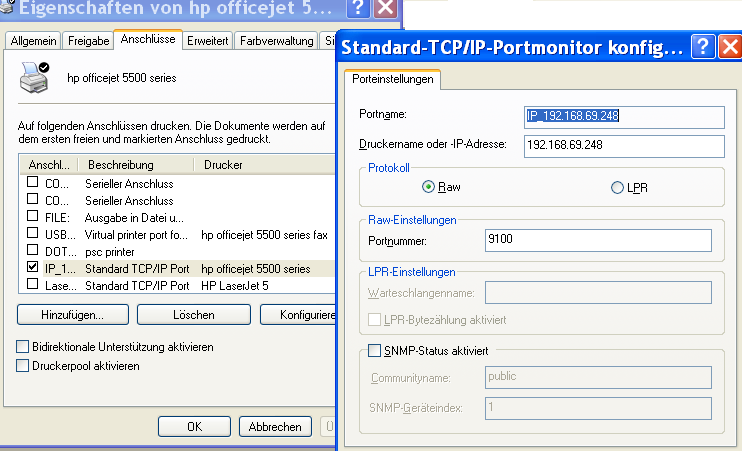

Einsatz als Print Server

Von mir genutzter Drucker: HP OfficeJet 5510

Package über Weboberfläche (System/Packages) installieren

kmod-usb-core

kmod-usb2

kmod-usb-printer

p910nd

Startscript ausführbar mit: chmod +x p910nd

(optional) umbenennen in: /etc/init.d/S94p910nd

Drucken vom Windows PC

Drucker erst lokal installieren

Dann Druckeranschluss auf IP Adresse umstellen wie folgt

Einsatz als NAS

Hinweis: Spätestens hier sollten Sie sich selbst einlesen. U.a. wegen Konfiguration und auch Installation von Samba auf Festplatte (/opt statt im (beschränkten) Memory des Routers).

USB Festplatte anschliessen

Package über Weboberfläche installieren

kmod-usb-core

kmod-usb-storage

kmod-usb2

kmod-vfat

kmod-ext3

samba-server

Konfiguration erfolgt über Datei /etc/samba/smb.conf

Starten als Dienst: Datei S50samba in /etc/init.d:

|

!/bin/sh /etc/rc.common # Copyright (C) 2006 OpenWrt.org

DEFAULT=/etc/default/samba RUN_D=/var/run/samba NMBD_PID_F=$RUN_D/nmbd.pid SMBD_PID_F=$RUN_D/smbd.pid

start() { [ -f $DEFAULT ] && . $DEFAULT mkdir -p $RUN_D nmbd -D $NMBD_OPTIONS smbd -D $SMBD_OPTIONS } stop() { [ -f $SMBD_PID_F ] && kill $(cat $SMBD_PID_F) [ -f $NMBD_PID_F ] && kill $(cat $NMBD_PID_F) } |

chmod +x /etc/init.d/S50samba

Einsatz als Download Server (Bittorrent, http, ftp)

Package über Weboberfläche installieren

ctorrent

screen

http und ftp downloads mit „wget“

bittorrent downloads mit „ctorrent“

offline Downloads mit „screen“ möglich

Beispielsitzung:

|

screen <ctrl>-<a>+<c> (new screen) cd /mnt/disc0_1/share/download wget http://....torrent ctorrent -D 60 -M15 -U 5 -e 5 -s <target-dir> <....torrent> <ctrl>-<a>+<d> (detach screen)

logout später... login

screen -r <ctrl>-<a>-<n> oder <ctrl>-<a>-<p> (screens durchblättern) |

Abspann

________________________________________________________________________________

Version 1.0, 2007-02-25 regele, http://www.regele.org

License GNU Free

Documentation License. explizit Version 1.2, nicht

neuer.

http://www.gnu.org/licenses/fdl.txt

Links

Router Firmware: http://www.openwrt.org

Version mit erweiterter Admin Oberfläche: http://www.x-wrt.org

Installationsanleitung http://www.macsat.com/macsat/content/view/62/30/

Weiter Infos zu OpenWRT: http://www.macsat.com

iptables Firwall: http://www.netfilter.org/

Screen am Router meine http://www.macsat.com/macsat/content/view/35/30/

Netzwerklaufwerke im Netz bereitstellen http://www.samba.org

DNS Service „für Arme“ http://www.dynds.com

Linux für DMZ Rechner: http://www.kubuntu.org

putty homepage: http://www.chiark.greenend.org.uk/~sgtatham/putty/

WinSCP zum Dateitransfer zum Router http://winscp.net

meine Homepage: http://www.regele.org

Anleitung zum vi (Editor auf dem Asus Router)

http://www.hrz.uni-dortmund.de/docs/vi-Editor.html